Dieser Kurs ist eine solide und interaktive Möglichkeit, mehr über die wichtigsten Konzepte zum Schutz personenbezogener Daten zu erfahren, die auch für die CIPT-Prüfung von entscheidender Bedeutung sind. Obwohl es sich nicht um einen reinen “Vorbereitungstest” handelt, eignet sich diese Schulung sowohl für Fachleute, die sich zertifizieren lassen wollen, als auch für diejenigen, die ihr Wissen über den Datenschutz vertiefen möchten. Die Schulung und die Prüfung werden auf demselben Wissenssatz basieren.

Videopräsentation der Ausbildung

AUSBILDUNGSORT

Der gesamte Lehrgang findet als Fernlehrgang über das Videokonferenz-Tool Webex statt.

FINANZIERUNG

Kontaktieren Sie uns, um einen Kostenvoranschlag zu erstellen.

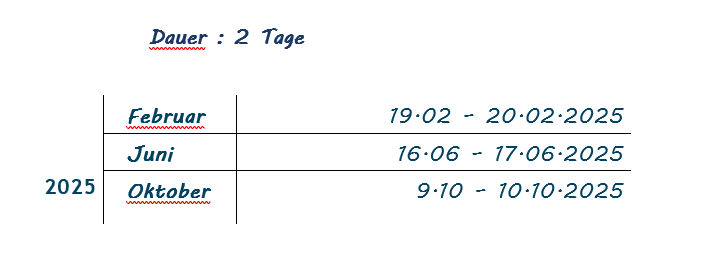

Weiterbildungskalender

Ziele

1. Beherrschung der kritischen Datenschutzkonzepte und -praktiken, die für die NIKT relevant sind.

2. Erfüllen Sie die Erwartungen der Verbraucher in Bezug auf den Datenschutz.

3. Integration des Datenschutzes in die Designphasen von IT-Produkten und -Dienstleistungen zur Kontrolle der Kosten, der Genauigkeit und der Geschwindigkeit der Markteinführung.

4. Etablieren Sie Datenschutzpraktiken für die Erhebung und Übertragung von Daten.

5. Antizipation von Datenschutzproblemen im Internet der Dinge (IoT).

6. Berücksichtigen Sie den Datenschutz bei der Datenklassifizierung und bei neuen Technologien.

7. Kommunizieren Sie über Datenschutzfragen mit Partnern wie Management, Entwicklung, Marketing und Rechtsabteilungen.

Spezifische Bedingungen und Voraussetzungen

Berufserfahrung im IT-Bereich in Organisationen.

Verständnis und Beherrschung der Bürokommunikationsmittel (Microsoft Office-Suite, Internetbrowser, Windows- und Android-Betriebssysteme).

Appetit auf digitale Technologien haben und diese beherrschen. Die sich daraus ergebenden neuen Nutzungsmöglichkeiten verstehen.

Beherrschung der englischen Sprache: Der Kurs wird auf Deutsch unterrichtet. Die Slides des Kurses und die Prüfung für die CIPT-Zertifizierung werden jedoch in englischer Sprache abgehalten.

Programm

Modul 1: Grundlagen des Schutzes der Privatsphäre in der Technologie.

Fasst die Grundprinzipien der Integration des Datenschutzes in die Technologie durch Privacy by Design und wertbewusstes Design zusammen; Analyse des Lebenszyklus von Daten, gemeinsame Modelle und Rahmen für Datenschutzrisiken.

Modul 2: Die Rolle der Geschäftstechnologie beim Schutz der Privatsphäre.

Untersuchung der Grundprinzipien des Datenschutzes in Bezug auf Privacy Technologist oder Technologe; Beschreibung der Rolle des Privacy Technologist bei der Einhaltung der Anforderungen der DSGVO und der Erfüllung der Erwartungen der Interessengruppen in Bezug auf den Datenschutz; Untersuchung der Beziehung zwischen Datenschutz und Sicherheit.

Modul 3: Bedrohungen und Verletzungen des Schutzes der Privatsphäre.

Identifizierung inhärenter Risiken in den verschiedenen Phasen des Lebenszyklus personenbezogener Daten; Überlegungen zur Rolle der Softwaresicherheit bei der Abschwächung von Bedrohungen der Privatsphäre; Untersuchung der Auswirkungen von verhaltensbasierter Werbung, Cybermobbing und Social Engineering auf die Privatsphäre in einer digitalen Umgebung.

Modul 4: Technische Maßnahmen und Technologien zur Verbesserung der Privatsphäre.

Beschreibung von Strategien und Techniken, die einen besseren Schutz der Privatsphäre während des gesamten Lebenszyklus der Daten ermöglichen und somit die Begriffe Zugriffs- und Identitätsmanagement; Authentifizierung, Verschlüsselung und Aggregation; Erhebung und Nutzung personenbezogener Informationen einschließen.

Modul 5: Engineering für den Schutz der Privatsphäre.

Erforschung der Rolle von Privacy Engineering und Datenschutz in einer Organisation, einschließlich auch der Ziele von Privacy Engineering, Designmodelle für den Datenschutz und Datenschutzrisiken von Software.

Modul 6: Methodik des Schutzes der Privatsphäre durch Design.

Veranschaulichung des Prozesses und der Methodik des Privacy-by-Design-Modells; Erforschung von Praktiken zur Gewährleistung einer kontinuierlichen Wachsamkeit und Sicherheit bei der Umsetzung von Privacy-by-Design.

Modul 7: Technologische Herausforderungen für den Schutz der Privatsphäre

Analyse der einzigartigen Herausforderungen für den Online-Datenschutz, einschließlich automatisierter Entscheidungsfindung, Tracking- und Überwachungstechnologien, Anthropomorphismus, allgegenwärtigem und ubiquitärem Computing und mobilem Social Computing, insbesondere über soziale Netzwerke.

Zielpublikum

• Beauftragter für den Datenschutz,

• IT-Manager und -Administrator,

• Verwalter von Dokumenten,

• Entwickler/in von Systemen,

• Spezialist für die Sicherheit von Informationstechnologien,

• Alle Personen, die IT-Systeme aufbauen und entwickeln.

Haben Sie Lust, mehr zu erfahren?

Wenn Sie an einer CIPT-Ausbildung teilnehmen möchten, kontaktieren Sie uns bitte, um einen Kostenvoranschlag zu erhalten.

KONTAKTBeschreibung des Angebots

Die IAPP-Ausbildung für die CIPT-Zertifizierung umfasst folgende Elemente:

- 7 Stunden Online-Schulung (live online) mit einem CIPT-zertifizierten Ausbilder.

- Quiz zur Vorbereitung auf die CIPT-Zertifizierung des IAPP

- “Voucher”, mit dem die CIPT-Zertifizierung in einem Pearson VUE-Zentrum abgelegt werden kann.

- Teilnehmerleitfaden, der das Verfahren zusammenfasst.

- 1 Jahr Mitgliedschaft als IAPP-Mitglied.

Prüfung und Zertifizierung

Nach der Ausstellung des “Vouchers” durch Data Privacy Professionals werden die Zertifizierungsschritte von IAPP durchgeführt:

1. Anmeldung zur Prüfung über die IAPP-Website oder per Telefon,

2. Planung eines Termins zur Ablegung der Prüfung in einem der Pearson VUE-Testzentren,

3. Ablegen der Prüfung.

Gleich zu Beginn des Kurses kann sich der Teilnehmer online bei Pearson Vue für die zertifizierende Prüfung anmelden. Diese Prüfung ist nicht obligatorisch, führt aber zum Erhalt der CIPT-Zertifizierung. Die Prüfung findet in englischer Sprache statt. Die CIPT-Prüfung umfasst 70 benotete Multiple-Choice-Fragen und 20 unbenotete Multiple-Choice-Fragen, von denen einige auf Szenarien basieren. Die Punktzahl für die CIPT-Zertifizierung beträgt 300 von 500 Punkten.